Newest Post

1. Apa itu pemodelan perangkat lunak

Sebelum membuat suatu aplikasi atau pernagkat lunak, kita harus merancang terlebih dahulu bentuk dan bagaimana program pada aplikasi dapat berjalan sesuai keinginan. Dengan melakukan pemodelan maka memudahkan kita dalam pekerjaan karena kita cukup mengikuti alur yang sudah dibuat. Seiring perkembangan zaman, sebuah metodologi dibangun untuk membantu programer dalam menggunakan bahasa pemrograman berorientasi objek. Metode ini dikenal dengan Object oriented Analysis Design (OOAD). Ide dasar dari OOAD yaitu mengkombinasikan data dan fungsi untuk mengakses dan menjadi sebuah kesatuan unit yang dikenal dengan nama objek. Objek mencerminkan pola kerja manusia dalam kehidupan sehari – hari.

Pemodelan dalam sebuah rekayasa perangkat lunak ialah suatu hal yang dapat dilakukan di tahapan awal. Dalam sebuah rekayasa perangkat lunak masih memungkinkan tampa harus melakukan pemodelan terlebih dahulu, tapi hal ini sudah tidak dapat dilakukan lagi dalam suatu industri perangkat lunak. Pemodelan perangkat lunak yaitu sesuatu yang wajib dikerjakan pada bagian awal dari rekayasa, pemodelan ini mempengaruhi pekerjaan pada rekayasa perangkat lunak.

Di dalam sebuah industri kita mengenal berbagai macam proses, begitu juga dengan industri perangkat lunak. pembedaan proses yang digunakan akan mengurai aktivitas dengan caran yang berbeda beda. Jika proses tersebut di salah gunakan maka akan mengurangi kegunaan sebuah produk yang akan dikembangkan. Pemodelan perangkat Lunak adalah Disiplin ilmu untuk mempelajari bentuk-bentuk pemodelan perangkat lunak yang digunakan sebagai bagian dari tahapan pengembangan perangkat lunak secara terstruktur dan berorientasi objek.

pemodelan dalam suatu rekayasa perangkat lunak merupakan suatu hal yang dilakukan di tahapan awal. Di dalam suatu rekayasa dalam perangkat lunak sebenarnya masih memungkinkan tanpa melakukan suatu pemodelan. Namun hal itu tidak dapat lagi dilakukan dalam suatu industri perangkat lunak. pemodelan delam perangkat lunak merupakan suatu yang harus dikerjakan di bagian awal dari rekayasa, dan pemodelan ini akan mempengaruhi perkerjaan-pekerjaan dalam rekayasa perangkat lunak tersebut.

Di dalam suatu industri dikenal berbagai macam proses, demikian juga halnya dengan industri perangkat lunak. perbedaan proses yang digunakan akan menguraikan aktivitas-aktivitas proses dalam cara-cara yang berlainan. perusahaan yang berbeda menggunakan proses yang berbeda untuk menghasilkan produk yang sama. Tipe produk yang berbeda mungkin dihasilkan oleh sebuah perusahaan dengan menggunakan proses yang berbeda. Namun beberapa proses lebih cocok dari lainnya.untuk beberapa tipe aplikasi. Jika proses yang salah digunakan akan mengurangi kualitas kegunaan produk yang dikembangkan.prinsip dari pemodelan perangkat Lunak

Menurut Grady Booch, James Rumbaugh dan Ivar Jacobson prinsip dari pemodelan adalah:

• Memilih model apa yang di gunakan, bagaimana masalahnya dan bagaimana juga

dengan solusinya.

• Setiap Model dapat dinyatakan dalam tingkatan yang berbeda

• Model yang terbaik adalah yang berhubungan dengan realitas.

• Tidak pernah ada model tunggal yang cukup baik, setiap system yang baik memilik

serangkaian model kecil yang independen.

Sumber: https://www.mediainformasionline.com/2022/05/konsep-pemodelan-sistem-perangkat lunak.html

2. Apa itu uml

UML (Unified Modelling Language) adalah suatu metode dalam pemodelan secara visual yang digunakan sebagai sarana perancangan sistem berorientasi objek. Awal mulanya, UML diciptakan oleh Object Management Group dengan versi awal 1.0 pada bulan Januari 1997.

UML juga dapat didefinisikan sebagai suatu bahasa standar visualisasi, perancangan, dan pendokumentasian sistem, atau dikenal juga sebagai bahasa standar penulisan blueprint sebuah software. UML diharapkan mampu mempermudah pengembangan piranti lunak (RpL) serta memenuhi semua kebutuhan pengguna dengan efektif, lengkap, dan tepat. Hal itu termasuk faktor-faktor scalability, robustness, security, dan sebagainya. perlu kamu ketahui bahwa sistem yang baik itu berawal dari perancangan dan pemodelan yang matang. Salah satu yang bisa kamu praktekkan, yaitu dengan menggunakan UML. Adapun tujuan dan fungsi perlu adanya UML yaitu sebagai berikut:

Dapat memberikan bahasa pemodelan visual atau gambar kepada para pengguna dari berbagai macam pemrograman maupun proses umum rekayasa. Menyatukan informasi-informasi terbaik yang ada dalam pemodelan. Memberikan suatu gambaran model atau sebagai bahasa pemodelan visual yang ekspresif dalam pengembangan sistem.Tidak hanya menggambarkan model sistem software saja, namun dapat memodelkan sistem berorientasi objek.Mempermudah pengguna untuk membaca suatu sistem.

Berguna sebagai blueprint, jelas ini nantinya menjelaskan informasi yang lebih detail dalam perancangan berupa coding suatu program.UML juga dapat digunakan sebagai alat transfer ilmu tentang sistem aplikasi yang akan dikembangkan dari developer satu ke developer lainnya. UML sangat penting bagi sebagian orang karena UML berfungsi sebagai bridge atau jembatan penerjemah antara pengembang sistem dengan pengguna. Di sinilah pengguna dapat memahami sistem yang nantinya akan dikembangkan. perlu kamu tahu bahwa sebenarnya UML mudah untuk dipelajari lo, tak hanya untuk developer, tetapi juga para pebisnis.

Memang kamu dapat membuat aplikasi tanpa perancangan dan pemodelan seperti UML, namun rasanya itu kurang baik. Bagaikan “sayur tanpa garam, rasanya kurang pas”. Itu adalah ungkapan bila membuat aplikasi tanpa adanya perencanaan terlebih dahulu. Sistem yang kamu buat akan dianggap kurang baik bila tak dirancang dengan UML. UML banyak juga digunakan di perusahaan besar seperti IBM, Microsoft, dan sebagainya.

Sumber: https://www.dicoding.com/blog/apa-itu-uml/

3. Jelaskan beserta contoh sudut pandang dari pemodelan perangkat lunak

pemodelan perangkat lunak dapat dikelompokkan menjadi tiga aspek utama berdasarkan sudut pandangnya, yaitu:

1. Aspek Struktural (Structural Aspect):

Klasifikasi Struktural (Structural Classification): Dalam aspek struktural, kita berfokus

pada komponen-komponen perangkat lunak dan bagaimana mereka berinteraksi dalam sistem. Klasifikasi struktural mencakup pengelompokan komponen perangkat lunak ke dalam kategori atau kelas yang sesuai. Contohnya adalah pengelompokan berdasarkan jenis objek atau entitas dalam perangkat lunak, seperti kelas-kelas dalam diagram kelas UML.

2. Aspek Dynamic (Dynamic Aspect):

perilaku Dinamis (Dynamic Behavior): Dalam aspek dinamis, perhatian utama adalah

bagaimana perangkat lunak berperilaku dan berinteraksi seiring waktu. Ini mencakup model aktivitas, aliran kontrol, dan aliran data dalam sistem. Diagram aktivitas UML, diagram urutan, dan diagram kolaborasi adalah contoh dari alat yang digunakan

untuk memodelkan perilaku dinamis perangkat lunak.

3. Aspek pengelolaan (Management Aspect):

pengelolaan (Management): Ini mencakup bagaimana perangkat lunak dikelola dari segi siklus hidupnya, penjadwalan sumber daya, pengelolaan proyek, dan pengawasan aplikasi selama operasi. Dalam aspek ini, kita mungkin menggunakan model pengelolaan proyek, model kebutuhan sumber daya, dan model operasi. Ini mencakup pemodelan pengelolaan perangkat lunak dari perspektif manajemen proyek dan manajemen operasional.

perlu diingat bahwa ketiga aspek ini seringkali saling terkait dan akan digunakan bersama -sama dalam pemodelan perangkat lunak yang komprehensif. Misalnya, dalam merancang arsitektur perangkat lunak (aspek struktural), Anda perlu mempertimbangkan bagaimana komponen-komponen tersebut akan berinteraksi dan berperilaku seiring waktu (aspek dinamis), serta bagaimana pengelolaan siklus hidup proyek dan operasional akan memengaruhi implementasi dan pemeliharaan sistem tersebut (aspek pengelolaan).

4.Apa itu software design notation

Notasi desain perangkat lunak (software design notation) adalah sistem simbol dan konvensi yang digunakan dalam perancangan perangkat lunak untuk menggambarkan berbagai aspek dari desain perangkat lunak. Tujuan notasi desain perangkat lunak adalah untuk memfasilitasi komunikasi antara anggota tim pengembangan, pemangku kepentingan, dan orang lain yang terlibat dalam proyek perangkat lunak.

Notasi desain perangkat lunak membantu dalam menyampaikan informasi penting tentang berbagai elemen desain perangkat lunak, seperti struktur sistem, interaksi antar komponen, aliran data, arsitektur, dan banyak hal lainnya. Dengan

menggunakan notasi yang konsisten dan mudah dimengerti, tim pengembangan dapat bekerja sama dengan lebih efisien dan memahami rincian desain perangkat lunak dengan lebih baik.

Beberapa contoh notasi desain perangkat lunak yang umum digunakan meliputi:

1. Diagram Kelas UML: Digunakan untuk menggambarkan kelas-kelas dalam sistem, atribut-atributnya, metode-metodenya, serta hubungan antar kelas.

4. Diagram Komponen UML: Digunakan untuk menggambarkan komponen-komponen perangkat lunak dan hubungan antara mereka dalam sistem.

UML diagram terbagi menjadi dua jenis yaitu Struktur diagram dan Behaviour diagram,dari kedua jenis tersebut terdapat berbagai macam diagram dengan jenis dan fungsi yang berbeda, yuk kita simak penjelasannya.

A. Structure Diagram

1.Class Diagram

Class diagram atau sering juga disebut diagram kelas. Diagram ini digunakan untuk menggambarkan kelas-kelas dalam sistem, atribut-atributnya, metode-metodenya,serta hubungan antar kelas.

Contoh class diagram :

2. Object diagram

Simbol-simbol object diagram:

Contoh object diagram:

3. Package Diagram

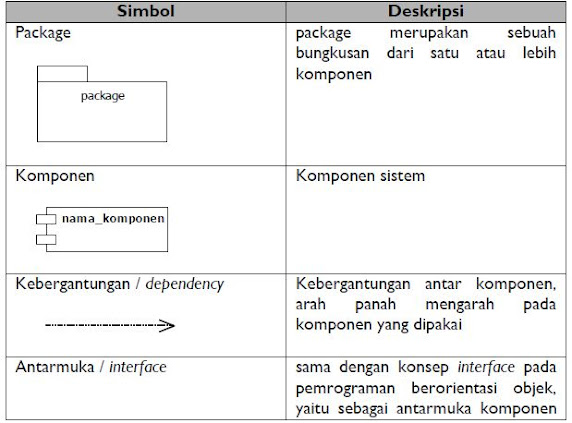

Simbol-simbol package diagram:

contoh package diagram:

4. Composite structure diagram

Diagram ini membantu dalam memahami bagaimana komponen-komponen internal dalam suatu objek atau kelas saling terkait dan berinteraksi.

Contoh composite diagram:

5. Component diagram

Simbol-simbol component diagram:

Contoh component diagram:

6. Deployment diagram

Diagram ini membantu dalam memodelkan struktur fisik dan hubungan antara komponen-komponen yang membentuk sistem perangkat lunak.

Contoh deplpoyment diagram:

B. Behavior Diagram

1. Use case Diagram

Komponen-komponen utama dalam Use Case Diagram meliputi aktor, kasus penggunaan, hubungan antara aktor dan kasus penggunaan, serta konsep inklusi yang dapat menggambarkan bagaimana aktor berinteraksi dengan kasus penggunaan dalam sistem tersebut. Dengan demikian, Use Case Diagram memungkinkan kita untuk lebih memahami bagaimana sistem perangkat lunak akan digunakan dan berinteraksi dengan pengguna atau entitas lainnya.

Simbol-simbol pada use case diagram:

2. Activity Diagram

Diagram aktivitas, yang juga dikenal sebagai Activity Diagram dalam bahasa Inggris, adalah jenis diagram yang digunakan untuk merepresentasikan proses-proses yang terjadi dalam sebuah sistem. Diagram ini menggambarkan urutan aktivitas sistem secara vertikal. Diagram aktivitas merupakan perkembangan dari konsep Use Case dan digunakan untuk menggambarkan aliran aktivitas dalam suatu sistem.

Simbol-simbol activity diagram:

Contoh activity diagram:

3. State Machine Diagram

State machine diagram adalah gambaran visual yang mengilustrasikan perubahan dan perpindahan status sebuah objek dalam program sebagai hasil dari akibat yang diterimanya. Diagram mesin keadaan berfungsi untuk memodelkan metode atau perilaku (siklus hidup) suatu kelas atau objek dengan menunjukkan urutan sementara peristiwa (status) yang dialami objek, serta transisi dari satu status ke status lainnya.

Diagram status menggambarkan semua keadaan yang dapat dimiliki oleh objek-objek dalam kelas serta peristiwa yang memicu perubahan status. Perubahan status ini juga disebut sebagai transisi. Setiap transisi juga dapat menyertakan tindakan yang akan dilakukan dalam konteks perubahan status tersebut. Diagram ini menggambarkan bagaimana program (sistem) berperilaku. Suatu status mewakili keadaan yang berlangsung selama objek ada atau selama berinteraksi dengan suatu kondisi, menjalankan suatu aksi, atau menunggu suatu peristiwa tertentu.

Simbol-simbol state machine diagram:

Contoh state machine diagram:

4. Interaction Diagram

Sesuai dengan namanya, diagram interaksi adalah jenis diagram UML yang digunakan untuk menggambarkan perilaku interaktif dari sebuah sistem. Diagram interaksi berfokus pada menjelaskan aliran pesan di dalam sistem, memberikan konteks untuk satu atau lebih garis hidup dalam sistem tersebut. Selain itu, diagram interaksi dapat digunakan untuk merepresentasikan urutan yang terurut dalam sistem dan berfungsi sebagai cara untuk memvisualisasikan data waktu nyata melalui UML.

Contoh interaction diagram:

5. Sequence Diagram

Diagram Sequence ini dapat dilihat sebagai contoh diagram UML yang menampilkan interaksi antara komponen-komponen proses. Jenis diagram ini yang menunjukkan urutan tindakan dan komunikasi setiap komponen sistem, seperti pengguna dan objek. Setiap komponen direpresentasikan dalam diagram urutan dengan garis vertikal. Selanjutnya, pesan-pesan tersebut tidak dikirim ke komponen-komponen tersebut melalui garis horizontal.

Simbol-simbol sequence diagram:

6. Communication Diagram

Communication diagram merupakan bagian dari diagram UML yang juga dapat disebut diagram interaksi. Diagram ini mirip dengan diagram sequence yang digunakan ketika kita masih merancang aliran sistem untuk memenuhi kebutuhan suatu proses bisnis. Diagram komunikasi juga menunjukkan interaksi antara kelas dan aktor dalam sistem. Bedanya dengan sequence diagram adalah diagram ini hanya menampilkan pesan input atau pesan yang dikirimkan oleh aktor dan objek lain untuk use case tertentu. Diagram komunikasi mempunyai notasi yang sebagian besar sama dengan diagram urutan, sehingga aktor, objek/kelas, dan pesan dapat diingat dari diagram yang disebut diagram urutan orde pertama.

Contoh communication diagram:

7. Timing Diagram

Timing diagram adalah diagram interaksi UML yang digunakan untuk menunjukkan interaksi ketika tujuan utama diagram adalah untuk mengevaluasi. Diagram waktu fokus pada perubahan kondisi di dalam dan di antara garis kehidupan sepanjang sumbu waktu linier. Diagram Waktu menunjukkan perilaku pengklasifikasi individu dan interaksi pengklasifikasi, dengan fokus pada waktu kejadian yang menyebabkan perubahan status model Lifeline.

Simbol-simbol timing diagram :

Contoh timing diagram:

8. Interaction Overview Diagram

Interaction Overview diagram merupakan diagram yang node-nodenya mewakili diagram interaksi dikenal sebagai diagram interaction overview. Diagram ini meliputi diagram sequence,communication, dan timing diagram. Kebanyakan nodenya untuk diagram interaction overview ini sama seperti activity diagram.

Simbol-simbol interaction Overview diagram:

Contoh interaction Overview diagram:

Nah, itulah semua UML diagram yang termasuk structure diagram dan behaviour diagram. Setiap diagram memiliki fungsi dan simbol yang berbeda, dengan adanya penjelasan di atas diharapkan dapat membantu dan memahami setiap perbedaan diagram yang telah kita ketahui.

firewall policies adalah

kebijakan firewall yang memungkinkan Anda untuk memblokir atau mengizinkan

jenis lalu lintas jaringan tertentu yang tidak ditentukan dalam policy exception (pengecualian

kebijakan).

Firewall policies juga menentukan fitur firewall mana yang

diaktifkan atau dinonaktifkan.

Anda dapat menetapkan policy atau

kebijakan untuk satu atau beberapa profil firewall.

Dengan integrasi direktori aktif dan administrasi yang berbasis

peran, setiap peran pengguna, tergantung pada izin, dapat membuat,

mengonfigurasi, atau menghapus kebijakan untuk domain tertentu dan lain

sebagainya.

Contoh Firewall policy

IPTABLES

iptables adalah suatu tools dalam sistem operasi linux

yang berfungsi sebagai alat untuk melakukan filter (penyaringan) terhadap

(traffic) lalulintas data. Secara sederhana digambarkan sebagai pengatur

lalulintas data. Dengan iptables inilah kita akan mengatur semua lalulintas

dalam komputer kita, baik yang masuk ke komputer, keluar dari komputer, ataupun

traffic yang sekedar melewati komputer kita.

Contoh firewall router mikrotik

Beberapa table yang

dimiliki IPTABLES

Ada 3 tables dalam

iptables:

– Filter: tabel default yang ada

pada iptables. Di sini bisa ditentukan apakah paket akan di-DROP, LOG, ACCEPT,

atau REJECT.

– NAT: tabel ini

digunakan untuk fungsi NAT, redirect, dan redirect port. NAT adalah Network

Address Translation (penggantian field alamat asal atau alamat tujuan dari

paket).

– Mangle: berfungsi

sebagai penghalus proses pengaturan paket. Contohnya adalah TTL, TOS, dan MARK.

Pada table Filter,

terdapat 3 jenis Chain:

– INPUT

Mengatur

paket data yang memasuki firewall dari arah intranet maupun internet. kita bisa

mengelolakomputer mana saja yang bisa mengakses firewall. misal: hanya komputer

IP 192.168.1.100 yang bisa SSHke firewall dan yang lain tidak boleh.

– OUTPUT

Mengatur

paket data yang keluar dari firewall ke arah intranet maupun internet. Biasanya

output tidak diset,karena bisa membatasi kemampuan firewall itu sendiri.

– FORWARD

Mengatur

paket data yang melintasi firewall dari arah internet ke intranet maupun

sebaliknya. Policy forward paling banyak dipakai saat ini untuk mengatur

koneksi internet berdasarkan port, mac address dan alamat IP Selain aturan

(policy) firewall iptables juga mempunyai parameter yang disebut dengan TARGET,

yaitu status yang menentukkan koneksi di iptables diizinkan lewat atau tidak.

Ada 3 jenis NAT:

– FORWARD: Route pacet

akan di-FORWARD tanpa diproses lanjut di local.

– OUTPUT: Route pacet

keluar dari sistem local.

– POSTROUTING: Chain

yang digunakan untuk keperluan perlakuan sesudah paket masuk route. Biasanya

dipakai untuk proses NAT.

Apa yang membedakan

Mangle dengan table yang lain?

Yang membedakan Mangle

dengan table yang lain adalah membuat paket-paket Anda ditandai satu per satu.

Tujuannya adalah agar paket tersebut mempunyai ciri khas, sehingga paket

tersebut dapat diolah lebih lanjut sesuai dengan policy yang akan Anda

terapkan.

Tabel Mangle memiliki

kemampuan untuk menggunakan semua chain yang ada dalam IPTables seperti INPUT,

OUTPUT, PREROUTING, dan sebagainya. Dengan menggunakan tabel ini, Anda bisa

melakukan banyak hal, seperti misalnya melakukan pengubahan routing sesuai

dengan kebijakan Anda, atau memberikan perlakuan khusus pada salah satu jenis

paket atau yang sering disebut dengan istilah QoS, dan masih banyak lagi. Maka

dari itu, Mangle banyak digunakan bersama dengan program lain untuk melayani

pemprioritasan sebuah aplikasi.

Target-target pada mangle

table adalah:

Target TOS digunakan untuk set atau merubah tipe dari servis dari paket.

Hal ini bisa digunakan untuk membuat aturan-aturan dalam jaringan berdasarkan

bagaimana paket dirouting dan sebagainya.

Target TTL digunakan untuk mengubah

TTL (Time To Live) dari sebuah paket.Terget ini sebaiknya dipakai ketika kita

menginginkan paket tersebut dibuang oleh Internet Service Providers.

Target MARK digunakan oleh untuk

mengeset flag pada suatu paket. Flag ini dapat dikenali oleh program iproute2

untuk melakukan routing paket yang berbeda sesuai dengan flag apa yang

dimiliki. Flag tersebut juga bisa digunakan untuk menentukan bandwidth limit

dan queueing.

Apa tujuan dari

penggunaan Chain Prerouting dengan Chain

Postrouting?

Prerouting adalah proses pendefinisian packet

yang akan masuk ke dalam tubuh router melalui interface. Postrouting adalah proses pendefinisian packet yang

sudah keluar dari tubuh router melalui sebuah interface.

Tujuan dari penggunaan

Chain Prerouting dengan Chain Postrouting.

SNAT Target

Target ini berguna untuk

melakukan perubahan alamat asal dari paket (Source Network Address

Translation). Target ini berlaku untuk tabel nat pada kolom POSTROUTING, dan

hanya di sinilah SNAT bisa dilakukan. Jika paket pertama dari sebuah koneksi

mengalami SNAT, maka paket-paket berikutnya dalam koneksi tersebut juga akan

mengalami hal yang sama.

Contoh :

iptables

–t nat –A POSTROUTING –o eth0 –j SNAT –to-source

194.236.50.155-194.236.50.160:1024-32000

DNAT Target

Berkebalikan dengan

SNAT, DNAT digunakan untuk melakukan translasi field alamat tujuan (Destination

Network Address Translation) pada header dari paket-paket yang memenuhi

kriteria match. DNAT hanya bekerja untuk tabel nat pada chain PREROUTING dan

OUTPUT atau chain buatan yang dipanggil oleh kedua chain tersebut.

Contoh :

iptables

–t nat –A PREROUTING –p tcp –d 15.45.23.67 –dport 80 –j DNAT –to-destination

192.168.0.2

Dalam penulisan

IPTABLES, pada bagian Target, terdapat special property:

–ACCEPT berarti

membolehkan paket untuk masuk.

–DROP akan membuang paket tanpa memberitahu node pengirim.

–QUEUE akan mengirim paket ke userspace.

–RETURN berati berhenti traverse dari chain ini dan melanjutkan ke

rule selanjutnya dari calling chain sebelumnya .

Beda Drop dan Reject :

Drop akan mengabaikan

packet yang datang tanpa memberitahu host pengirim, sementara reject

mengabaikan packet akan tetapi memberi kabar pada host bahwa packet telah

ditolak.

Contoh:

Iptables

–A FORWARD –s 0/0 –i eth0 –d 192.168.1.58 –o eth1 –p TCP –sport 1024:65535 –m

multiport –dports 80,443 –j ACCEPT

Penjelasan Contoh :

iptables akan memperbolehkan paket dengan spesifikasi di bawah

untuk melakukan Forwarding dari eth0 ke eth1:

-source paket bebas

-destination dari paket adalah ip 192.168.1.58

-protokol TCP

-paket datang ke port 1024 sampai dengan 65535

-paket keluar dari port 80 atau 443

DMZ

Dalam keamanan

komputer , DMZ atau zona demiliterisasi (kadang-kadang disebut sebagai jaringan

perimeter) adalah fisik atau logis subnetwork yang berisi dan mengekspos

layanan eksternal menghadap organisasi ke jaringan biasanya lebih besar dan

tidak dipercaya, biasanya Internet. Tujuan dari DMZ adalah menambahkan lapisan

tambahan keamanan untuk organisasi jaringan area lokal (LAN); eksternal simpul

jaringan dapat mengakses hanya apa yang terkena di DMZ, sedangkan sisanya dari

jaringan organisasi yang firewall .

Nama ini berasal dari istilah " zona demiliterisasi ", sebuah daerah

antara negara-negara bangsa di mana operasi militer tidak diizinkan.

Dalam arti militer, DMZ tidak dilihat sebagai milik salah satu pihak yang

berbatasan itu. Konsep ini berlaku untuk penggunaan komputasi dari metafora

dalam DMZ yang, misalnya, bertindak sebagai gateway ke Internet umum, yang

tidak aman seperti jaringan internal, maupun sebagai tidak aman sebagai

internet publik.

Dalam hal ini, host paling rentan terhadap serangan adalah mereka yang

memberikan layanan kepada pengguna di luar jaringan area lokal , seperti e-mail

, Web dan Domain Name System (DNS) server. Karena peningkatan potensi host ini

menderita serangan, mereka ditempatkan dalam subnetwork tertentu untuk

melindungi sisa jaringan jika penyusup yang berkompromi salah satu dari mereka

berhasil.

Host di DMZ diizinkan untuk memiliki konektivitas hanya terbatas untuk host

tertentu di jaringan internal, sebagai isi dari DMZ tidak aman seperti jaringan

internal. Demikian pula komunikasi antara host dalam DMZ dan jaringan eksternal

juga dibatasi, untuk membuat DMZ lebih aman dari Internet, dan cocok untuk

perumahan layanan ini tujuan khusus. Hal ini memungkinkan host dalam DMZ untuk

berkomunikasi dengan kedua jaringan internal dan eksternal, sedangkan

intervensi firewall mengontrol lalu lintas antara server DMZ dan klien jaringan

internal, dan firewall lain akan melakukan beberapa tingkat kontrol untuk melindungi

DMZ dari jaringan eksternal .

Konfigurasi DMZ memberikan keamanan dari serangan eksternal, tetapi biasanya

tidak memiliki bantalan pada serangan internal seperti mengendus komunikasi

melalui analisa paket atau spoofing seperti spoofing e-mail .

Ini juga kebiasaan kadang-kadang baik untuk mengkonfigurasi terpisah Baris

Militarized Zone (CMZ), [ rujukan? ] Zona militer yang sangat dipantau terdiri

dari sebagian besar Web server (dan server serupa yang antarmuka dengan dunia

luar yaitu internet) yang tidak di DMZ tapi berisi informasi sensitif tentang

mengakses server dalam LAN (seperti server database). Dalam arsitektur

tersebut, DMZ biasanya memiliki aplikasi firewall dan FTP sementara CMZ host

server Web. (Database server bisa di CMZ, di LAN, atau dalam VLAN yang terpisah

sama sekali).

LAYANAN YANG SERING DIGUNAKAN

Setiap layanan yang disediakan untuk pengguna di jaringan eksternal dapat

ditempatkan dalam DMZ. Yang paling umum dari layanan ini adalah:

·

server web

·

mail server

·

server FTP

·

VoIP server

·

CCTV

Server web yang berkomunikasi dengan

database internal memerlukan akses ke database server , yang tidak dapat

diakses publik dan mungkin berisi informasi sensitif. Server web dapat

berkomunikasi dengan database server baik secara langsung atau melalui aplikasi

firewall untuk alasan keamanan.

E-mail pesan dan khususnya database pengguna bersifat rahasia, sehingga mereka

biasanya disimpan di server yang tidak dapat diakses dari Internet (setidaknya

tidak secara tidak aman), tetapi dapat diakses dari server email yang terhubung

ke Internet.

Mail server di dalam DMZ melewati surat masuk ke server email aman / internal.

Hal ini juga menangani surat keluar.

MANFAAT DMZ

Untuk keamanan, sesuai dengan standar hukum seperti HIPAA , dan pemantauan alasan,

dalam lingkungan bisnis, beberapa perusahaan menginstal server proxy dalam DMZ.

Ini memiliki manfaat sebagai berikut:

1. Mewajibkan pengguna internal (biasanya karyawan) untuk menggunakan server

proxy untuk akses internet.

2. Mengurangi persyaratan akses bandwidth internet karena beberapa konten web

dapat di-cache oleh server proxy.

3. Menyederhanakan pencatatan dan monitoring kegiatan pengguna. terpusat konten

web filtering.

Sebuah reverse proxy server seperti server proxy, adalah perantara, tapi digunakan

sebaliknya. Alih-alih menyediakan layanan untuk pengguna internal yang ingin

mengakses jaringan eksternal, ia menyediakan akses langsung untuk jaringan

eksternal (biasanya Internet) ke sumber daya internal. Misalnya, kembali akses

aplikasi office, seperti sistem email, dapat diberikan kepada pengguna

eksternal (untuk membaca email sementara di luar perusahaan) tetapi remote user

tidak akan memiliki akses langsung ke server email mereka. Hanya server proxy

reverse fisik dapat mengakses server email internal. Ini adalah lapisan

keamanan tambahan, yang sangat dianjurkan ketika sumber daya internal perlu

diakses dari luar. Biasanya seperti mekanisme reverse proxy disediakan dengan

menggunakan firewall lapisan aplikasi karena mereka fokus pada bentuk tertentu

dari lalu lintas daripada mengendalikan akses ke spesifik TCP dan port UDP

sebagai firewall packet filter tidak.

Apakah Anda pernah mendengar istilah firewall? Seperti apa karakter firewall yang Anda ketahui? Firewall merupakan sebuah perpaduan atau kombinasi antara perangkat keras dan perangkat lunak.Firewall berguna untuk memisah sebuah jaringan komputer menjadi dua maupun lebih bagian agar supaya data yang ada di dalamnya tetap aman. Ada juga yang mendefinisikan firewall sebagai sebuah sistem kemanan yang ada pada suatu jaringan yang berguna untuk melindungi komputer dari berbagai serangan luar yang bisa datang kapan saja.Kegunaan lain dari firewall adalah untuk membatasi maupun mengontrol terhadap siapa saja yang hendak masuk dan mengakses data yang ada di dalam suatu jaringan komputer. Firewall juga mengacu terhadap sebuah pengatur komunikasi yang dilakukan oleh dua jaringan yang memiliki karakter atau tipe tidak sama. Firewall memiliki ciri atau karakteristiknya sendiri. Lalu seperti apa karakteristik firewall? Berikut ini jawabannya untuk Anda.

Karakteristik Firewall

Sebenarnya karakteristik firewall bisa dibagi menjadi dua. Yang pertama dinamakan sebagai personal firewall, dan yang kedua dinamakan sebagai network firewall. Di bawah ini telah kami sajikan informasi penting mengena kedua ciri atau karakteristik dari firewall tersebut.

1. Personal Firewall

Personal firewall merupakan firewall yang dimanfaatkan oleh individu atau perseorangan yang dimanfaatkan untuk melindungi komputernya dari berbagai serangan luar yang bisa menyerang dan mengambil data.m Biasanya firewall ini akan berbentuk sebuah perangkat lunak atau software yang sebelumnya sudah terbundel di dalam sistem operasi. Selain itu, firewall ini juga bisa berupa sebuah aplikasi yang harus diinstal terlebih dahulu sebelum pengguna tersebut memasangnya untuk digunakan sebagai benteng. Beberapa manfaat yang diperoleh dari penggunaan personal firewall adalah pengguna bisa terhindar dari spamming, spyware, atau juga virus yang bisa masuk kapan saja ke dalam komputer tanpa sepengetahuan kita.

2. Network Firewall

Seperti namanya, network firewall merupakan sebuah keamanan yang digunakan di dalam sebuah jaringan komputer. Terdapat berbagai macam network firewall yang saat ini beredar di luar sana. Beberapa contoh dari network firewall yang terkenal antara lain: ISA Server, IP Tables, Cisco ASA, Cisco PIX, dan lain sebagainya. Kesemua jenis darim network firewall ini pada dasarnya memiliki satu fungsi yang sama, yakni untuk melindungi sebuah jaringan komputer dari berbagai kejahatan dunia maya yang bisam kapan saja masuk dan mencuri data penting. Selain karakteristik firewall yang sudah kami sebutkan di atas. Sebenarnya ada beberapa karakteristik dari firewall yang juga harus Anda ketahui agar supaya Anda semakin paham mengenai sistem keamanan yang satu ini.

*Firewall haruslah sangat tangguh terhadap berbagai serangan yang datang dari luar. Dengan begitu, maka sistem operasi yang digunakan akan lebih aman dan juga kita tidak perlu khawatir data atau informasi penting yang ada di dalam komputer maupun laptop akan dicuri.

*Firewall akan membuat aktivitas atau kegiatan yang dilakukan merupakan kegiatan yang sudah terdaftar di dalam jaringan tersebut. Artinya, ada sebuah pembatasan terhadap beberapa kegiatan yang berpotensi membahayakan sistem komputer. Cara yang dilakukan adalah dengan mengatur bagian policy yang terdapat di dalam konfigurasi.

*Seluruh kegiatan yang dilakukan yang mana kegiatan tersebut berasa dari dalam maupun dari luar harus melewati firewall terlebih dahulu. Dengan begitu, firewall bisa melakukan pembatasan atau bahkan pemblokiran terhadap akses yang berpotensi membahayakan jaringan.

Artistektur Firewall

1. Dual-homed Host

Arsitektur firewall yang pertama dinamakan sebagai arsitektur dual-homed host. Artinya, arsitektur yang satu ini harus terdapat setidaknya interface jaringan sebanyak 2.Untuk bisa mengaktifkan arsitektur ini, maka router yang ada di dalam jaringan komputer tersebut harus dinon-aktifkan terlebih dahulu. Selain itu, sistem komputer nantinya dapat melakukan komunikasi dengan dual-homed host dan juga sistem yang ada di luar firewall. Namun, kedua sistem ini tidak bisa melakukan komunikasi langsung.

2. Screened Host

Arsitektur firewall yang kedua dinamakan sebagai arsitektur screened host. Fungsi dari arsitektur yang satu ini adalah menyediakan layanan yang berasal dari jaringan host untuk kemudian diberikan kepada jaringan lokal atau internal dengan cara menggunakan router yang diatur terpisah. Cara melakukan pengamanan dengan menggunakan screened host adalah dengan memanfaatkan paket filtering. Jadi, setiap sitem yang berasal dari luar atau eksternal yang hendak mengakses sistem dalam atau internal sebelumya harus meminta izin terlebih dahulu dan harus langsung terkoneksi dengan bastion host. Bastion host merupakan host yang digunakan jika pengguna ingin memperoleh tingkat keamanan yang lebih tinggi. Bastion host ini letaknya terdapat di jaringan internal.

3. Screened Subnet

Arsitektur screened subnet merupakan arsitektur dari firewall yang juga akan kami bahas. Fungsinya adalah untuk menambahkan layer pengaman sebagai tambahan yang terdapat di dalam screened host. Bagaimana caranya? Caranya adalah menambahkan sebuah jaringan parameter agar lebih mudah untuk mengisolasi pada jaringan internal.Jaringan parimeter ini nantinya akan mengisolasi bastion host sehingga membuatnya tidak langsung bersentuhan dengan jaringan internal. Arsitektur tipe ini juga terkenal yang paling sederhana karena hanya memiliki dua screening router yang kesemuanya sudah terkoneksi ke jaringan parameter. Posisi router pertama berada di antara jaringa internal dan jaringan parameter. Sementara router kedua lokasinya berada di antara jaringan eksternal atau yang juga dinamakan dengan internet dan jaringan parameter. Itulah penjelasan mengenai karakteristik firewall beserta arsitekturnya dalam jaringan yang perlu diketahui.

Firewalls based OSI Layers.

Firewalls based OSI Layers berdasarkan jenisnya memiliki beberapa fungsi yang berbeda, namun tujuannya sama yakni sebagai proteksi. Untuk lebih jelasnya sebagai berikut:

1. Packet Filter Firewall

Cara kerja packet filter firewall yakni melakukan perbandingan antara alamat sumber paket data

dengan kebijakan akses dalam access control list firewall, dalam hal ini memakai router, jadi router memiliki peranan penting apakan akan meneruskan atau memutuskan paket data yang akan masuk ke jaringan privat.

2. Circuit Level Gateway

Cara kerja circuit level gateway yakni memakai komponen dalam sebuah proxy server sehingga beroperasi di level yang lebih tinggi dalam tingkatan 7 OSI layer (baca: fungsi 7 OSI layer) daripada packet filter firewall. Paket firewall ini membuat sirkuit virtual (virtual circuit) bagi pengguna dan sumber daya dalam menjalankan aktifitasnya, sehingga alamat IP dari pengguna tidak dapat dilihat oleh pengguna luar, yang terlihat adalah alamat IP firewall.

3. Application Level Gateway

Cara kerja application level gateway yakni dengan melakukan autentikasi kepada pengguna sebelum mengizinkan akses menuju jaringan. Setelah diizinkan masuk jaringan, paket firewall ini memakai auditing dan pencatatan aktifitas pengguna atas kebijakan security yang diterapkan.

4. Firewall Statefull

Cara kerja firewall stateful ini bisa dibilang kompleks kombinasi dari packet filter firewall, circuit level gateway, NAT firewall, dan proxy firewall kedalam satu sistem. Firewall ini hanya tersedia pada Cisco PIX.

.png)

.png)